Der United States Postal Service (USPS) führte 2017 seinen Informed visibility service („Dienst für die Sichtbarkeit von Informationen“) ein. Dieser Service ermöglichte das Abrufen von Post, die von den kommerziellen Kunden des US-amerikanischen Postdienstes verschickt wurde. Dies war zwar ein großer Fortschritt für die Digitalisierung, aber die API, die dem Dienst zugrunde lag, enthielt einen Fehler, durch den versehentlich jeder eingeloggte Benutzer fremde Kontodaten aufrufen und in einigen Fällen sogar ändern konnte.

Da die API auch Suchen mit Platzhaltern ermöglichte, gab es auch für Hacking gar keine Notwendigkeit mehr. Im Prinzip konnte jeder die Suche mit einem normalen Browser und mit minimalem Aufwand manipulieren, wie man an den geschätzt 60 Millionen Betroffenen erkennen kann, deren personenbezogene Daten offengelegt wurden.

Gemäß der von KrebsOnSecurity durchgeführten Analyse, wurde bei mindestens ein paar der Datenfelder, wie beispielsweise bei E-Mail-Adressen, ein Schritt mit einer zusätzlichen Validierung angefordert, bevor sie von einer nicht autorisierten Person geändert werden konnten. Dies ist nur sinnvoll, da Großkunden sicher gehen müssen, dass ihre Kontendaten nicht ohne eine Berechtigungsprüfung geändert werden können. Die Sicherheitslücke bestand im Unterlassen einer Zugriffsanforderung, die sichergestellt hätte, dass die Identität hinter der Anfrage über die entsprechenden Rechte für einen Zugriff zum Lesen oder Bearbeiten des Datensatzes verfügt.

Die Verwundbarkeit lässt sich am besten mithilfe des OWASP Top Ten-Dokuments beschreiben als „A5: Durchbrechen der Zugriffskontrolle.“ Dies hätte leicht verhindert werden können, wenn die fragliche API eine Zugriffsüberprüfung durchgeführt hätte, um festzustellen, ob der Antragsteller über ausreichende Berechtigungen verfügt. Die gleiche Zugriffsüberprüfung hätte auch für das Filtern der mit Platzhalter erhaltenen Suchergebnisse verwendet werden können.

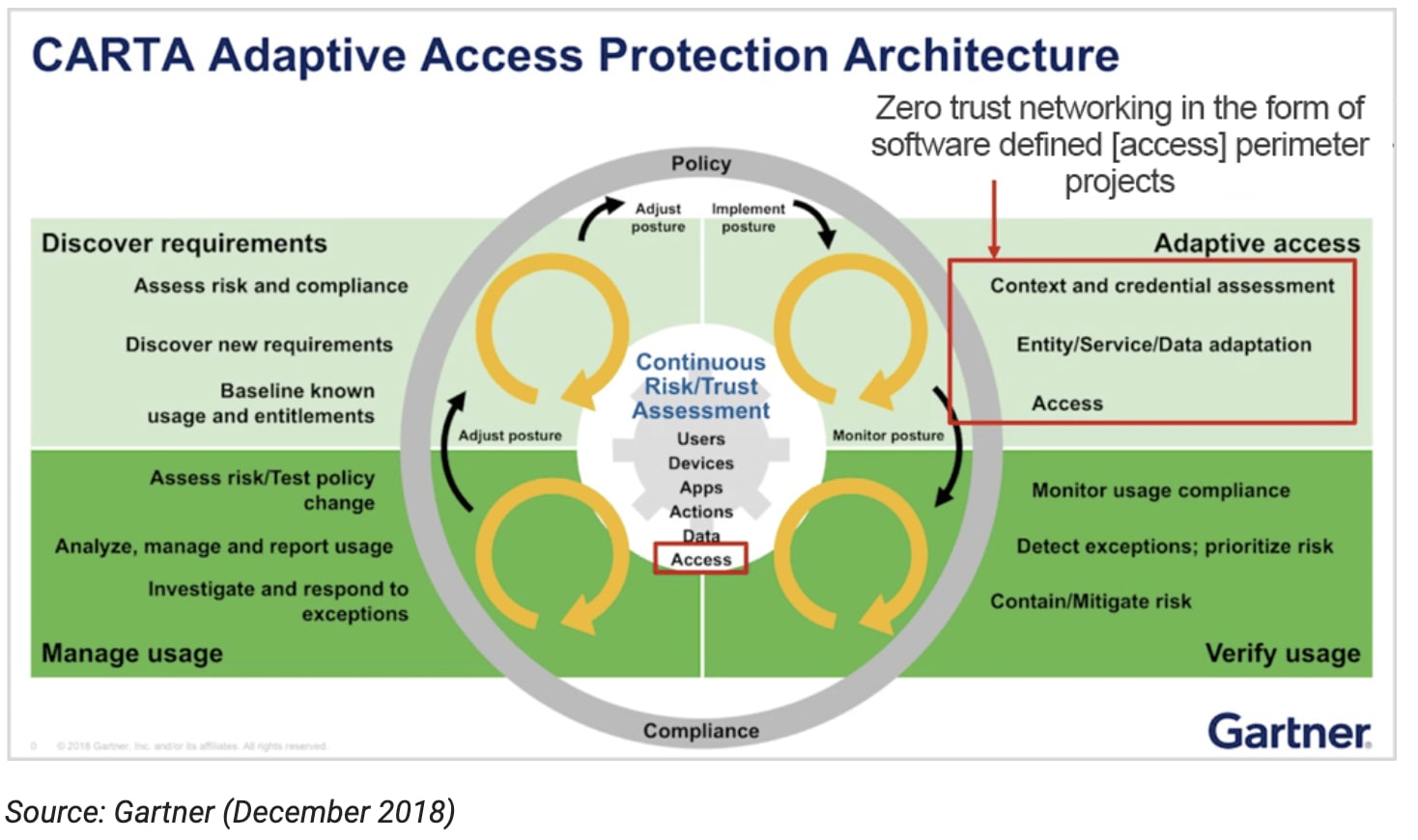

Dieses Beispiel unterstreicht ein weiteres primäres Prinzip von Zero Trust: Die Berechtigungen und die Risikostufe eines einzelnen Benutzers muss im Moment der Zugriffsanfrage überprüft werden. Wir bezeichnen dies als einen Abgleich des Vertrauens (das bei der Authentifizierung geschaffenen wird) mit dem Zugriffsrisiko.

Da die USPS immerhin eine Authentifizierung für den Zugriff über die API verlangte, ist sie geringfügig besser davongekommen als First American. Unglücklicherweise, werden Authentifizierung und Autorisierung häufig fälschlicherweise gleichgesetzt, was nicht selten zu Datenschutzverletzungen wie der soeben erwähnten führt, bei der die Folgen nicht absehbar sind.

So vermeiden Sie diese Schwachstelle

Sie können dieser Art von Verwundbarkeit vorbeugen, indem alle Ihre Entwickler Berechtigungsprüfungen für einzelne APIs implementieren. Viele Unternehmen ziehen es jedoch vor, die Autorisierung zentral zu verwalten und einzubinden.

Mit der Lösung Adaptive Zugriffssicherheit von Ping nutzen diese Unternehmen eine Kombination aus mittel und fein abgestimmter Autorisierung als Schutz gegen unberechtigten und/oder unbeabsichtigten Zugriff und potenzielle Datengefährdungen. Die Lösung sichert die APIs mithilfe der Durchsetzung einer Berechtigungsprüfung und dem Filtern der Daten, die bei der Anfrage zurückgegeben wurden. Dies erfolgt in Übereinstimmung mit externalisierten Richtlinien für den Datenzugriff, die von Geschäftsanwendern (z.B. von Sicherheits- und Compliance-Experten) über eine grafische Benutzeroberfläche zusammengestellt werden.