Identité décentralisée = Confiance numérique

Donnez à vos utilisateurs le contrôle grâce à des identifiants réutilisables et vérifiés qui réduisent la fraude, renforcent la confidentialité et simplifient la conformité.

Identité décentralisée = Confiance numérique

Donnez à vos utilisateurs le contrôle grâce à des identifiants réutilisables et vérifiés qui réduisent la fraude, renforcent la confidentialité et simplifient la conformité.

Nous collaborons avec les plus grandes entreprises mondiales

Le défi

La gestion traditionnelle des identités n'est plus à la hauteur

Les fraudeurs sont

de plus en plus intelligents

Les identifiants statiques et les systèmes cloisonnés sont des cibles faciles. Les identifiants sécurisés par chiffrement vous aident à vérifier, authentifier et autoriser les utilisateurs et à bloquer les imposteurs, les deepfakes et les ATO.

Les utilisateurs veulent

le contrôle

Les utilisateurs d'aujourd'hui attendent la confidentialité, la transparence et le contrôle de leurs propres données. Avec des identifiants vérifiables, ils décident quoi partager, avec qui et pour combien de temps.

La conformité est

complexe et coûteuse

Il n'est pas facile de se tenir à jour avec des réglementations telles que le RGPD, eIDAS, ISO et KYC. L'identité décentralisée réduit les données sensibles que vous stockez, vérifiez et protégez, vous permettant ainsi de réduire les risques et les coûts.

Le défi

La gestion traditionnelle des identités est un échec

Les fraudeurs deviennent plus intelligents

Les identifiants statiques et les systèmes en silos sont des cibles faciles. Les identifiants sécurisés par cryptographie vous aident à vérifier, authentifier et autoriser les utilisateurs, et à bloquer les imposteurs, les deepfakes et les ATO.

Les utilisateurs veulent du contrôle

Les utilisateurs d'aujourd'hui attendent la confidentialité, la transparence et le contrôle de leurs propres données. Avec des identifiants vérifiables, ils décident quoi partager, avec qui et pour combien de temps.

La conformité est complexe et coûteuse

Il n'est pas facile de suivre les réglementations telles que le RGPD, eIDAS, ISO et KYC. L'identité décentralisée minimise les données sensibles que vous stockez, vérifiez et protégez, ce qui vous permet de réduire les risques et les coûts.

La solution

Plus de contrôle pour l'utilisateur.

Moins de risques d'entreprise.

PingOne Neo fournit des identifiants fiables, contrôlés par l'utilisateur, vérifiés et prêts à être utilisés pour n'importe quelle application ou service. Une nette amélioration de l'interopérabilité, ce qui signifie moins de frictions pour eux et moins de risques pour vous.

Voici comment ça fonctionne :

Demande : L'utilisateur remplit les conditions requises pour recevoir un identifiant vérifiable provenant d'un émetteur de confiance.

Création : L'émetteur vérifie les informations fournies et délivre en quelques secondes des identifiants signés cryptographiquement.

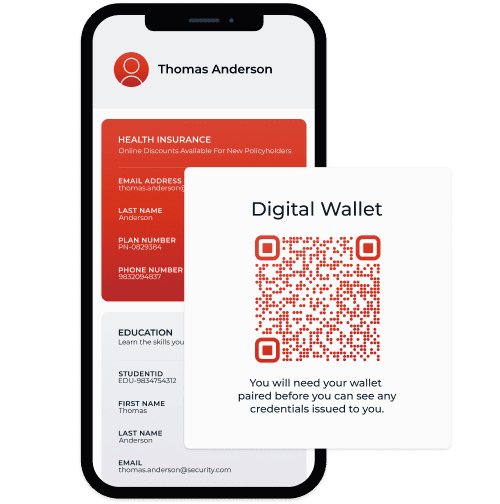

Stockage : Les identifiants résident dans le portefeuille numérique de l'utilisateur, sécurisés et prêts à être partagés.

Présentation : L’utilisateur ne partage que les données nécessaires à l’interaction, rien de plus.

Signature : Le portefeuille (wallet) signe la transaction et les détails de la validation à l'aide d'une signature électronique avancée sous la forme d'un identifiant émis par le wallet qui peut être partagé avec les parties prenantes.

Comment passer de

centralisée à décentralisée

Profitez de fonctionnalités qui donnent la priorité aux individus et à la confidentialité. Voici comment nous offrons des expériences sécurisées

et centrées sur l'utilisateur qui lui permettent de garder le contrôle et

assurent la sécurité de votre entreprise :

Comment passer du centralisée à décentralisée

Profitez de fonctionnalités qui donnent la priorité aux individus et à la confidentialité. Voici comment nous offrons des expériences sécurisées et centrées sur l'utilisateur qui lui permettent de garder le contrôle et assurent la sécurité de votre entreprise :

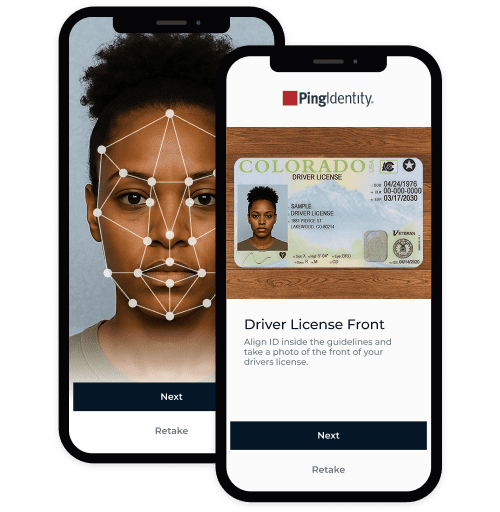

Utilisez des options biométriques telles que le Selfie Matching avec détection de présence et une pièce d'identité officielle pour vérifier les identités en toute confiance.

Créez, émettez, révoquez et vérifiez les identifiants internes ou tiers, et validez uniquement les données dont vous avez besoin, directement à la source.

Assurez-vous que les utilisateurs sont bien ceux qu’ils prétendent être. Arrêtez les menaces basées sur l'IA comme les deepfakes, les ID synthétiques et l'ATO en amont.

Laissez les utilisateurs contrôler leurs données et ne partager que ce qui est essentiel. Limitez ce que vous stockez pour réduire les risques et simplifier la conformité à chaque étape.

PLONGEZ-VOUS DANS LES DÉTAILS

Lorsqu’il s’agit de sécuriser votre écosystème numérique, toutes les solutions d’identité décentralisée ne se valent pas. Il ne s’agit pas seulement de protéger votre entreprise et de donner à vos utilisateurs le contrôle de leurs données d’identité. Il s’agit de le faire de manière intelligente, fluide et évolutive.

Ne vous contentez pas de nous croire sur parole

Ne vous contentez pas de nous croire sur parole

Image Carousel

Image Carousel

Dites bonjour aux moments numériques axés sur la confidentialité

L’identité décentralisée n’est pas seulement une nouvelle approche, c’est une approche plus intelligente. Dépassez les limitations IAM héritées telles que les connexions statiques et les bases de données centrales. Donnez aux utilisateurs des identifiants vérifiables auxquels ils peuvent faire confiance.

Ressources utiles

Ressources utiles

Questions fréquentes

Vous avez des questions ? Nous avons des réponses claires aux questions courantes sur l'identité décentralisée pour vous aider à démarrer.

Une nouvelle approche où les utilisateurs vérifient leur identité numérique et leurs données, stockent un enregistrement vérifiable de ces données personnelles dans leur portefeuille mobile ou une application de confiance, puis partagent ces données avec des tiers.

Lorsque vous combinez la vérification d’identité et les identifiants vérifiables avec un portefeuille numérique et une orchestration d’identité, vous disposez d’une solution d’identité décentralisée complète : PingOne Neo.

Il supprime les silos d’identité et permet aux utilisateurs de transporter des identifiants vérifiés entre les systèmes et les fournisseurs, ce qui leur permet de contrôler leurs propres données.

Oui. Les identifiants vérifiables sont signés cryptographiquement, inviolables et stockés avec l'utilisateur, et non dans un référentiel central.

En numérisant la vérification des utilisateurs, en permettant l’émission et la gestion des identifiants et en tirant parti de l’identité vérifiée réutilisable, les organisations peuvent réduire considérablement les dépenses de vérification et d’exploitation tout en augmentant la sécurité.

Absolument. L'identité décentralisée est conforme aux réglementations suivantes :

- eIDAS et NIST 800 : Identité numérique, authentification et conformité de confiance.

- ISO 27001 & SOC : Certifications en matière de sécurité, de protection de la vie privée et de gestion des risques.

- JWT VC & W3C VCs : Identifiants vérifiables et normes d'identité décentralisées.

- ISO 18013-7 : Conformité des permis de conduire mobiles et numériques.

- OIDC4VP, OPENID4VCI, et SIOPv2 : OpenID et vérification de documents lisibles par machine.

Oui. Notre architecture basée sur des normes garantit la compatibilité avec votre environnement d'identité actuel.

Gartner and Peer Insights™ are trademarks of Gartner, Inc. and/or its affiliates. All rights reserved. Gartner Peer Insights content consists of the opinions of individual end users based on their own experiences, and should not be construed as statements of fact, nor do they represent the views of Gartner or its affiliates. Gartner does not endorse any vendor, product or service depicted in this content nor makes any warranties, expressed or implied, with respect to this content, about its accuracy or completeness, including any warranties of merchantability or fitness for a particular purpose.