Dezentrale Identität = Digitales Vertrauen

Geben Sie Ihren Benutzern die Kontrolle mit wiederverwendbaren, verifizierten Zugangsdaten - die Betrug reduzieren, die Privatsphäre stärken und die Einhaltung von Vorschriften vereinfachen.

Dezentrale Identität = Digitales Vertrauen

Geben Sie Ihren Benutzern die Kontrolle mit wiederverwendbaren, verifizierten Zugangsdaten - die Betrug reduzieren, die Privatsphäre stärken und die Einhaltung von Vorschriften vereinfachen.

Wir arbeiten mit den weltweit führenden Marken zusammen

Die Herausforderung

Traditionelle Identität greift zu kurz

Betrüger werden

immer schlauer

Statische Zugangsdaten und isolierte Systeme sind leichte Ziele. Kryptografisch gesicherte Zugangsdaten helfen Ihnen, Benutzer zu verifizieren, zu authentifizieren und zu autorisieren sowie Betrüger, Deepfakes und ATO zu blockieren.

Benutzer möchten

Kontrolle

Die Benutzer von heute erwarten Privatsphäre, Transparenz und Kontrolle über ihre eigenen Daten. Mit verifizierbaren Zugangsdaten entscheiden sie, was sie mit wem und wie lange teilen.

Compliance ist

komplex und kostspielig

Es ist nicht einfach, mit Vorschriften wie der DSGVO, eIDAS, ISO und KYC Schritt zu halten. Dezentrale Identität minimiert die Menge der sensiblen Daten, die Sie speichern, prüfen und schützen, sodass Sie Risiken und Kosten reduzieren können.

Die Herausforderung

Traditionelle Identität greift zu kurz

Betrüger werden immer intelligenter

Statische Zugangsdaten und isolierte Systeme sind leichte Ziele. Kryptografisch gesicherte Zugangsdaten helfen Ihnen, Benutzer zu verifizieren, zu authentifizieren und zu autorisieren sowie Betrüger, Deepfakes und ATO zu blockieren.

Benutzer wollen Kontrolle

Die Benutzer von heute erwarten Privatsphäre, Transparenz und Kontrolle über ihre eigenen Daten. Mit verifizierbaren Zugangsdaten entscheiden sie, was sie mit wem und wie lange teilen.

Compliance ist komplex und kostspielig

Es ist nicht einfach, mit Vorschriften wie der DSGVO, eIDAS, ISO und KYC Schritt zu halten. Dezentrale Identität minimiert die Menge der sensiblen Daten, die Sie speichern, prüfen und schützen, sodass Sie Risiken und Kosten reduzieren können.

Die Lösung

Mehr Benutzerkontrolle. Geringeres Unternehmensrisiko.

PingOne Neo liefert vertrauenswürdige, benutzergesteuerte Zugangsdaten, die verifiziert und für jede App oder jeden Dienst bereit sind. Ein großer Schub an Interoperabilität, der weniger Reibungsverluste für sie und weniger Risiko für Sie bedeutet.

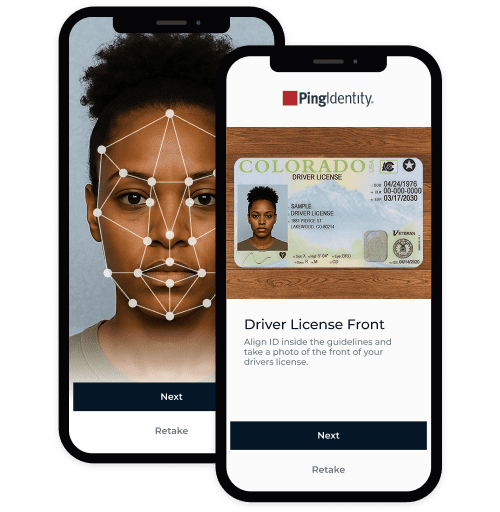

So funktioniert es:

Anfrage: Der Benutzer qualifiziert sich für den Erhalt eines verifizierbaren Nachweises von einer vertrauenswürdigen Ausstellungsstelle.

Erstellen: Der Aussteller überprüft die bereitgestellten Informationen und liefert kryptografisch signierte Zugangsdaten in Sekunden.

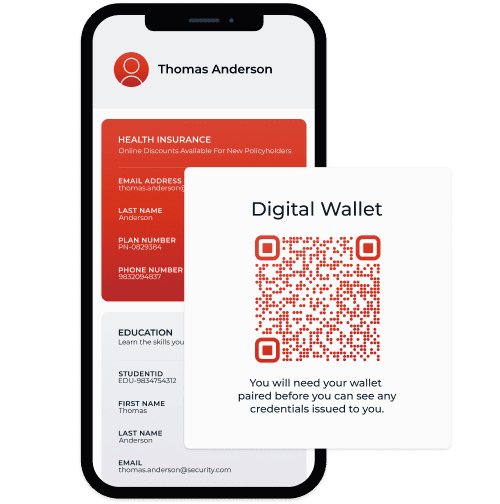

Speichern: Die Zugangsdaten befinden sich in der digitalen Geldbörse des Benutzers – sicher und bereit, geteilt zu werden.

Vorlegen: Der Benutzer teilt nur die Daten, die für die Interaktion benötigt werden, nicht mehr.

Signatur: Die Wallet signiert die Transaktion und die Genehmigungsdetails mithilfe einer fortgeschrittenen elektronischen Signatur in Form eines von der Wallet ausgestellten Nachweises, der mit Stakeholdern geteilt werden kann.

Wie man von

zentralisiert zu dezentralisiert wechselt

Nutzen Sie Funktionen, die Menschen und Datenschutz an erste Stelle setzen. So bieten wir sichere, benutzerzentrierte Erlebnisse, die den Nutzern Kontrolle geben – und gleichzeitig Ihre Organisation schützen:

Wie man von zentralisiert zu dezentralisiert wechselt

Nutzen Sie Funktionen, die Menschen und Datenschutz an erste Stelle setzen. So bieten wir sichere, benutzerzentrierte Erlebnisse, die den Nutzern Kontrolle geben – und gleichzeitig Ihre Organisation schützen:

Nutzen Sie biometrische Optionen wie Selfie-Matching mit Liveness-Erkennung und staatlich ausgestellten Ausweisen, um Identitäten sicher zu verifizieren.

Erstellen, erteilen, widerrufen und überprüfen Sie interne oder vertrauenswürdige Anmeldedaten von Drittanbietern – und validieren Sie nur die Daten, die Sie benötigen, direkt von der Quelle.

Stellen Sie sicher, dass die Benutzer die sind, für die sie sich ausgeben. Stoppen Sie KI-gesteuerte Bedrohungen wie Deepfakes, synthetische IDs und ATO, bevor sie beginnen.

Lassen Sie Benutzer die Kontrolle über ihre Daten übernehmen und nur das Wesentliche teilen. Begrenzen Sie, was Sie speichern, um Risiken zu reduzieren und die Einhaltung der Vorschriften bei jedem Schritt zu vereinfachen.

TAUCHEN SIE IN DIE DETAILS EIN

Wenn es um die Sicherung Ihres digitalen Ökosystems geht, sind nicht alle dezentralen Identitätslösungen gleichwertig. Es geht nicht nur darum, Ihr Unternehmen zu schützen und Ihren Benutzern die Kontrolle über ihre Identitätsdaten zu geben. Es geht darum, dies auf eine Weise zu tun, die intelligent, nahtlos und skalierbar ist.

Darum vertrauen Kunden auf uns

Darum vertrauen Kunden auf uns

Image Carousel

Image Carousel

Begrüßen Sie digitale Momente, bei denen der Datenschutz an erster Stelle steht.

Dezentrale Identität ist nicht nur ein neuer Ansatz – es ist ein intelligenterer. Überwinden Sie die Einschränkungen herkömmlicher IAM-Systeme wie statische Anmeldungen und zentrale Datenbanken. Geben Sie Benutzern überprüfbare Anmeldedaten, denen sie vertrauen können.

Hilfreiche Ressourcen

Hilfreiche Ressourcen

Häufig gestellte Fragen

Haben Sie Fragen? Wir haben klare Antworten auf häufig gestellte Fragen zur dezentralen Identität, um Ihnen den Einstieg zu erleichtern.

Ein neuer Ansatz, bei dem Benutzer ihre digitale Identität und ihre Daten verifizieren, einen überprüfbaren Datensatz dieser persönlichen Daten in ihrer mobilen Geldbörse oder einer vertrauenswürdigen App speichern und diese Daten dann mit Dritten teilen.

Wenn Sie Identitätsüberprüfung und verifizierbare Berechtigungsnachweise mit einer digitalen Geldbörse und Identitätsorchestrierung kombinieren, verfügen Sie über eine umfassende dezentrale Identitätslösung – PingOne Neo.

Es beseitigt isolierte Identitäten und ermöglicht es Benutzern, verifizierte Anmeldedaten über Systeme und Anbieter hinweg mit sich zu führen, sodass die Benutzer die Kontrolle über ihre eigenen Daten erhalten.

Ja. Überprüfbare Anmeldedaten sind kryptografisch signiert, manipulationssicher und werden beim Benutzer gespeichert, nicht in einem zentralen Repository.

Durch die Digitalisierung der Benutzerüberprüfung, die Ausstellung und Verwaltung von Anmeldedaten und die Nutzung wiederverwendbarer verifizierter Identitäten können Unternehmen die Kosten für die Überprüfung und den Betrieb erheblich senken und gleichzeitig die Sicherheit erhöhen.

Absolut. Die dezentrale Identität entspricht den folgenden Vorschriften:

- eIDAS & NIST 800: Digitale Identität, Authentifizierung und Vertrauenskonformität.

- ISO 27001 & SOC: Zertifizierungen für Sicherheit, Datenschutz und Risikomanagement.

- JWT VC & W3C VCs: Verifizierbare Anmeldedaten und dezentrale Identitätsstandards.

- ISO 18013-7: Einhaltung der Vorschriften bei mobilen und digitalen Führerscheinen.

- OIDC4VP, OPENID4VCI und SIOPv2: OpenID und maschinenlesbare Dokumentenüberprüfung.

Ja. Unsere auf Standards basierende Architektur gewährleistet die Kompatibilität mit Ihrer aktuellen Identitätsumgebung.

Gartner and Peer Insights™ are trademarks of Gartner, Inc. and/or its affiliates. All rights reserved. Gartner Peer Insights content consists of the opinions of individual end users based on their own experiences, and should not be construed as statements of fact, nor do they represent the views of Gartner or its affiliates. Gartner does not endorse any vendor, product or service depicted in this content nor makes any warranties, expressed or implied, with respect to this content, about its accuracy or completeness, including any warranties of merchantability or fitness for a particular purpose.