Einführung

Das Web-Access-Management (WAM) ist ein Identitätsmanagement, das Benutzer für den Zugriff auf Webanwendungen autorisiert. WAM-Lösungen waren in den 90er und 2000er Jahren weit verbreitet, als sich Webanwendungen immer stärker durchsetzten. Sie boten Unternehmen die dringend benötigte Kontrolle, um sicherzustellen, dass die richtigen Benutzer Zugriff auf die für sie vorgesehenen webbasierten Anwendungen erhielten. Mit dem Aufkommen von APIs, mobilen und cloudbasierten Anwendungen erweisen sich WAM-Lösungen jedoch als immer weniger effizient bei der Erfüllung der Anforderungen moderner Unternehmen.

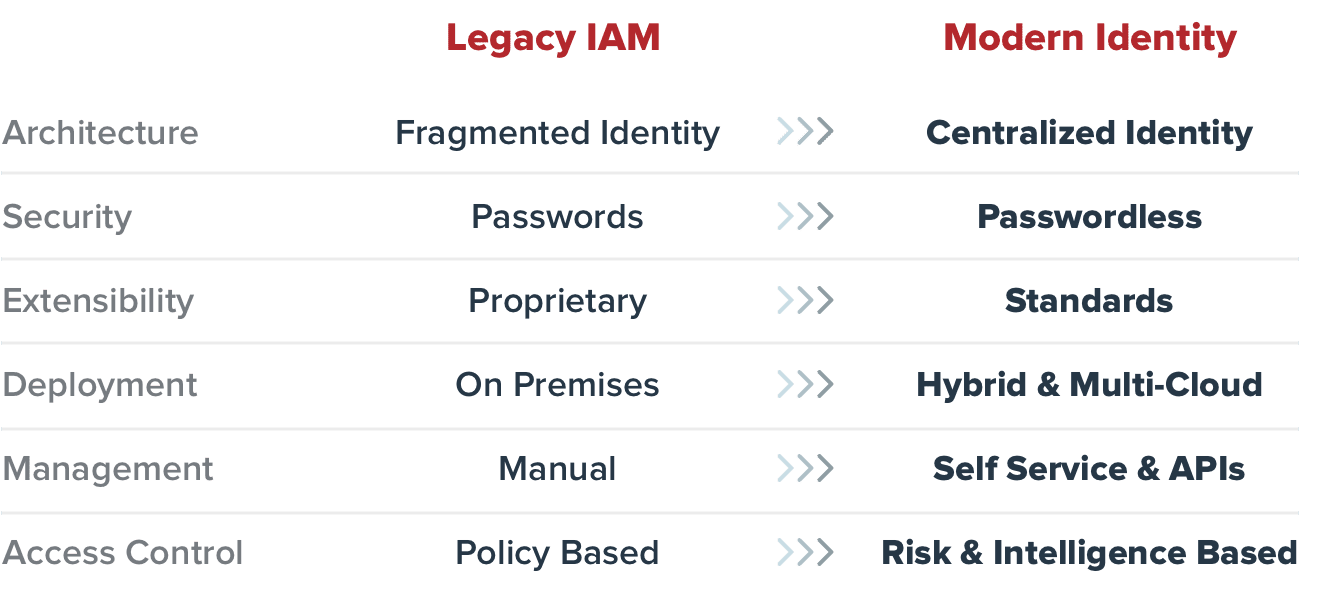

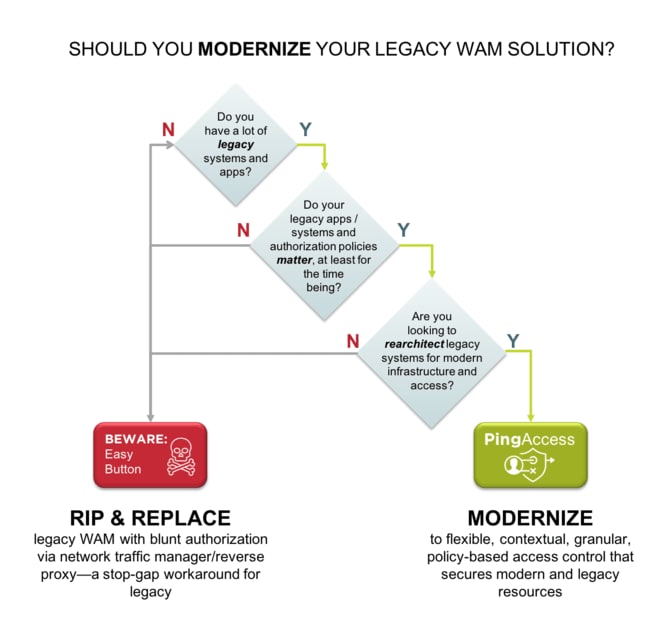

Die Migration der alten Web-Zugangsverwaltung zu einem modernen Identitäts- und Access-Management (IAM) löst die Probleme mit Produkten, deren End-of-Life in Sicht ist. IAM senkt die Kosten, erhöht die Sicherheit und Leistung, verbessert Flexibilität und Skalierbarkeit und sorgt für ein besseres und zuverlässigeres Benutzererlebnis. Ein Blick auf die Geschichte des WAM führt uns zu den Gründen, warum der Übergang zu einer modernen IAM-Lösung wichtig ist.

Eine Betrachtung älterer Web-Access-Management(WAM)-Lösungen

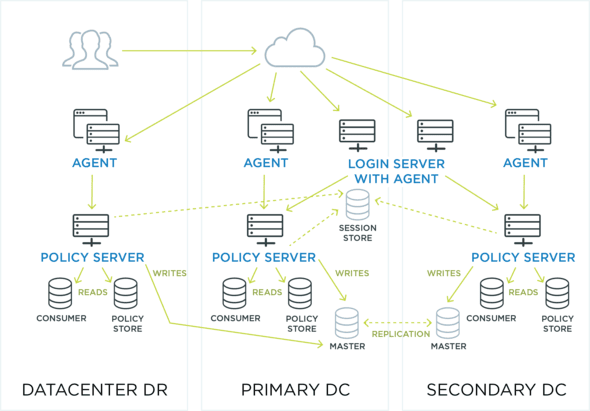

Bei einer Architektur für die traditionelle WAM-Bereitstellungsarchitektur wird der Anwendungszugriff durch den Einsatz von Agenten (kleine Softwarepakete oder Plugins) auf jedem einzelnen Webserver kontrolliert. Auf diese Weise können die Agenten mit zentralen Richtlinienservern kommunizieren, um die Zugriffskontrolle durchsetzen.

Dieser Bereitstellungsansatz wurde entwickelt, um Webressourcen zu sichern, die standortbasiert in den unternehmenseigenen Rechenzentren gehostet werden. In diesen Umgebungen konnten Sie die auf Serverressourcen installierten Agenten selbst kontrollieren und aktualisieren, und der Netzwerkverkehr zwischen den Agenten und den zentralen Richtlinienservern fand ebenfalls in den von Ihnen kontrollierten lokalen Netzwerken statt.

Warum sind heute die älteren Web-Access-Management(WAM)-Lösungen nicht mehr von Nutzen?

Die in den 90er und 2000er Jahren entstandenen WAM Produkte konnten größtenteils den modernen Unternehmensanforderungen nicht genügen und waren wenig innovativ. In dieser Zeit wurden moderne Lösungen für das Zugriffsmanagement entwickelt, die speziell auf die zunehmende Verbreitung von APIs, mobilen Geräten und der Cloud ausgerichtet waren. Da das WAM aus einer anderen Zeit stammt und für die Lösung anderer Probleme entwickelt wurde, ist es nicht optimal für die Lösung moderner Zugangsprobleme geeignet. In den Fällen, in denen ein älteres WAM die geforderte Funktionalität aufweist, ist das Resultat in der Regel anfällig und teuer.

Die heute erhältlichen WAM-Lösungen sind normalerweise unveränderte Produktversionen, die einfach aufgerüstet und gepatcht wurden. Bei einigen der bekanntesten Lösungen ist das Auslaufdatum sogar bekannt, so dass Unternehmen, die diese Lösungen verwenden, sich zwangsläufig nach Anbietern von modernen IAM-Lösungen umsehen müssen.

Die Entwicklung des Web-Access-Managements (WAM)

Die ursprünglichen WAM-Lösungen wurden entwickelt, als es noch keine Smartphones gab und die IT-Infrastruktur der Unternehmen zumeist am Standort angesiedelt war. Warum ist das wichtig? Damals waren die Sicherheitsbedenken noch ganz andere. Die Internetverbindungen waren langsamer, die Mitarbeiter arbeiteten nicht von ihren Mobiltelefonen aus, und die Arbeit wurde in der Regel in einem Büro erledigt, das sich in einem gesicherten Netzbereich befand.

Doch mit verbesserter Internet-Bandbreite und Konnektivität begannen die Mitarbeiter, ihre Mobiltelefone überall zu benutzen und auf ihre Arbeitsanwendungen über die Cloud zuzugreifen. Die Verlagerung der Arbeit von den Büros ins Homeoffice, in Cafés und an andere öffentliche Orte begann bereits vor der Pandemie, und das traditionelle Modell der auf Netzwerkperimetern basierten Sicherheit verlor an Bedeutung. Während der Pandemie wurde es zur Norm, von zu Hause aus zu arbeiten und mit persönlichen Geräten auf Ressourcen zuzugreifen und Online-Meetings durchzuführen, sofern vom Unternehmen keine Geräte zur Verfügung gestellt wurden. Mit ebendiesen Geräten wurden zum Tätigen von Online-Einkäufen wiederum Verbindungen über soziale Medien und andere Aktivitäten hergestellt, die cloudbasierte Anwendungen und APIs nutzen.

Die WAM-Produkte wurden zu einer Zeit entwickelt, in der Sicherheit an den Netzwerkperimetern aufhörte. Die modernen Lösungen für das Zugriffsmanagement sind auf das Zeitalter der mobilen, cloudbasierten und identitätsgesteuerten Sicherheit ausgerichtet.

Was ist der Unterschied zwischen Web-Access-Management (WAM) und Identitäts- und Access-Management (IAM)?

Der traditionelle Ansatz eines WAM stößt an seine Grenzen, wenn Sie eine vergleichbare Kontrolle über entfernte cloudbasierte Anwendungen, mobile Anwendungen oder APIs benötigen. Moderne Zugriffsverwaltungslösungen können den Zugriff auf all diese verschiedenen Anwendungen und APIs händeln, da sie agenten- und proxybasierte Bereitstellungsmodelle unterstützen. Ein proxybasiertes Modell macht die Installation von Agenten auf Einzelservern überflüssig und leitet stattdessen alle Zugriffsanfragen über einen zentralen Server, der Standard-Kommunikationsprotokolle wie HTTP oder HTTPS nutzt.

Diese Option bietet zusätzliche Flexibilität für Situationen, denen ein Unternehmen heute und in der Zukunft gewachsen sein sollte. In unserem kurzen Video erfahren Sie mehr über die Modernisierung Ihres Zugriffsmanagements.

Modernizing identity and access management, or IAM enables companies to improve employee and Partner productivity, providing users with a consistent and convenient experience and secure Anytime, anywhere access.

Enable faster rollouts of new APPs and services, including those deployed in cloud.

And simplify IAM management complexity, lowering costs and improving the scale and Performance of your IAM systems.

Legacy IAM pain points in large enterprises are typically concentrated in three areas: web Access-Management-AM, multi-factor authentication, or MFA, and Directory.

Legacy web Access-Management-AM systems were Initially designed to protect on-premises applications for on-premises users, which falls short with today's requirements to protect access to APIs and cloud applications, Manage external users, and provide centralized access control.

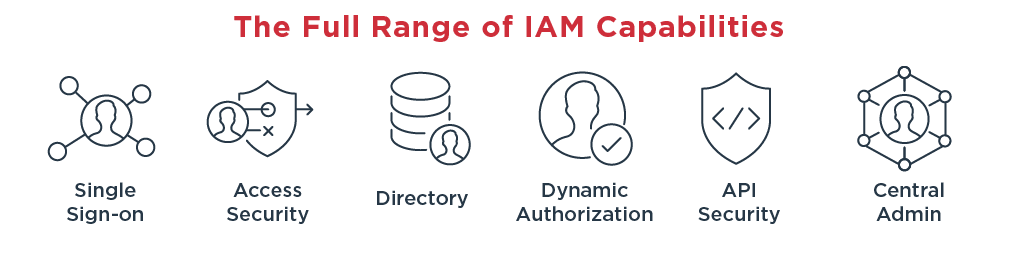

The Ping Identity platform addresses each of these shortcomings.

Modern Access-Management works on-premises or in the cloud for all applications and APIs Be controlled with a central Administrative Interface.

From here you can define a wide range of policies to manage access for individuals, Groups of users, and groups of applications.

You can also define policies contextually based on the time of day.

The user's location and network, and much more.

We provide flexible deployment options based on lightweight agents, A reverse proxy or Gateway approach, or a combination of the two.

We also support all legacy and modern standards like SAML, OAuth2, and OpenID Connect to ensure support for all of your legacy and modern applications.

Let's review an example of how this might work.

Alice came into the office today and needs to access an application hosted in her company's Private cloud.

Ping Identity's Access Management solution Allows her access based on her role at the company and contextual factors such as the network she's requesting access from.

When Alice requests access to another application protected by Group Policy rules for A group she's not a member of, access denied.

Legacy multi-factor authentication solutions were designed to protect networks during VPNs Access, but not much else.

These solutions require costly on-premises servers and hardware tokens and serve limited Number of use cases through a limited range of authentication methods.

Ping Identity addresses all of these shortcomings with modern multi-factor Authentication, which optimizes the balance between security and user convenience.

Modern MFA confirms user identity using traditional authentication methods, but can also step up authentication requirements based on the context of the Transaction or of the user.

For example, financial transactions in certain geolocations may be considered high risk, And as such, a higher level of certainty confirming the user’s identity may be desired.

Additionally, users can select from multiple options as second factors in the event that They are without their primary authentication device.

Some of these include fingerprint on Android or Apple devices, Push notifications to mobile devices, smartwatches, and other IoT devices, One-time passcodes via email, SMS, phone call, or desktop application.

Ubiki, and many more.

As an example, let's take a look at Bob, who's working from a coffee shop today and needs Access to the same application Alice just accessed.

Just like Alice, he should be granted access based on his role at the company and other Contextual factors such as the attributes of his current web session.

But since Bob is requesting access from the coffee shop's untrusted network, Modern MFA from Ping Identity will prompt Bob to authenticate with a second factor using his Preferred device.

Legacy directories in enterprise environments Often exist as disjointed identity silos which hamper the rollouts of new applications and Services.

They create management complexity and security Concerns and often create performance and scalability problems as these legacy systems age and reach end of life support.

Ping Identity solved these problems with a modern Directory solution.

Ping Identity solution can consolidate employee and partner data from legacy data stores, Making identity and access management a much simpler and far less expensive task.

This includes a significantly lower total cost of ownership and reduced hardware footprint, While simultaneously improving performance, scale, and availability across applications.

Some Ping customers have noted a 5× improvement in performance, with only 50% the hardware footprint used by their legacy directory solution.

Ping Identity's directory solution provides end to-end security, Supports modern and legacy protocols, and can be deployed on-premises or in the cloud to make Performance issues, outages, and identity security concerns a thing of the past.

Altogether, modernizing your legacy IAM systems enables rapid rollouts of new applications and services, a secure and convenient user experience, and an easier-to-manage, Lower cost IAM infrastructure.

Thanks for your time.

Ein modernes Zugriffsmanagement unterstützt auch weitere ergänzende Funktionen für das Identitäts- und Access-Management (IAM) und lässt sich mit ihnen kombinieren. Da eine identitätsgesteuerte Sicherheit immer wichtiger wird, lassen sich moderne Lösungen für das Zugriffsmanagement nahtlos mit fortschrittlicher Multi-Faktor-Authentifizierung (MFA) und Single Sign-On (SSO) kombinieren. Moderne Lösungen für das Zugriffsmanagement ermöglichen die Autorisierung eines Benutzers für den Zugriff auf eine Vielzahl von Standort- und cloudbasierten Anwendungen und Diensten, während MFA und SSO für eine sichere Authentifizierung sorgen, die sicherstellt, dass die Benutzer diejenigen Personen sind, für die sie sich ausgeben. Moderne Lösungen werden zudem immer intelligenter und können anhand einer Vielzahl von Kriterien entscheiden, ob sie einem Benutzer Zugang gewähren sollten oder nicht.