Identidad Descentralizada = Confianza Digital

Dé a sus usuarios el control con credenciales reutilizables y verificadas que reducen el fraude, aumentan la privacidad y simplifican el cumplimiento.

Identidad descentralizada = Confianza digital

Dé a sus usuarios el control con credenciales reutilizables y verificadas que reducen el fraude, aumentan la privacidad y simplifican el cumplimiento.

Trabajamos con las principales marcas del mundo

El reto

La identidad tradicional no es suficiente

Los estafadores son

cada vez más inteligentes

Las credenciales estáticas y los sistemas en silos son objetivos fáciles. Las credenciales protegidas criptográficamente le ayudan a verificar, autenticar y autorizar a los usuarios, y a bloquear a los impostores, los deepfakes y los ataques de apropiación de cuentas (ATO).

Los usuarios desean

tener el control

Los usuarios de hoy en día esperan privacidad, transparencia y control sobre sus propios datos. Con credenciales verificables, deciden qué compartir, con quién y durante cuánto tiempo.

El cumplimiento normativo

es complejo y costoso

Cumplir con normativas como el RGPD, eIDAS, ISO y KYC no es fácil. La identidad descentralizada minimiza los datos confidenciales que almacena, audita y protege, por lo que puede reducir el riesgo y los costes.

El reto

La identidad tradicional no es suficiente

Los estafadores son cada vez más inteligentes

Las credenciales estáticas y los sistemas en silos son objetivos fáciles. Las credenciales protegidas criptográficamente le ayudan a verificar, autenticar y autorizar a los usuarios, y a bloquear a los impostores, los deepfakes y los ataques de apropiación de cuentas (ATO).

Los usuarios desean tener el control

Los usuarios de hoy en día esperan privacidad, transparencia y control sobre sus propios datos. Con credenciales verificables, deciden qué compartir, con quién y durante cuánto tiempo.

El cumplimiento es complejo y costoso

Cumplir con normativas como el RGPD, eIDAS, ISO y KYC no es fácil. La identidad descentralizada minimiza los datos confidenciales que almacena, audita y protege, por lo que puede reducir el riesgo y los costes.

LA SOLUCIÓN

Más control del usuario. Menos riesgo empresarial.

PingOne Neo ofrece credenciales fiables y controladas por el usuario, que están verificadas y listas para cualquier aplicación o servicio. Se trata de un gran avance en materia de interoperabilidad que se traduce en menos fricciones para ellos y menos riesgos para usted.

Así es como funciona:

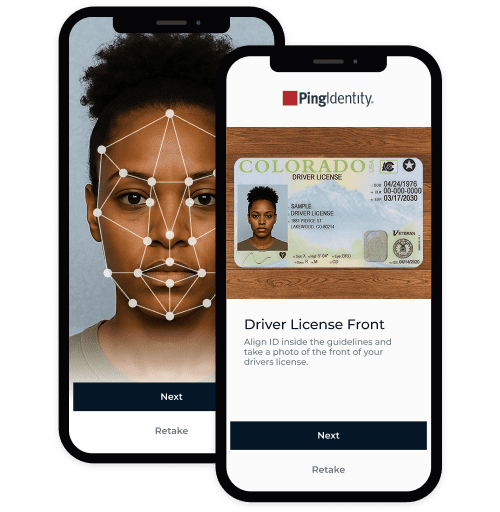

Solicitud: el usuario cumple los requisitos para recibir una credencial verificable de un emisor confiable.

Creación: el emisor verifica la información proporcionada y entrega las credenciales firmadas criptográficamente en cuestión de segundos.

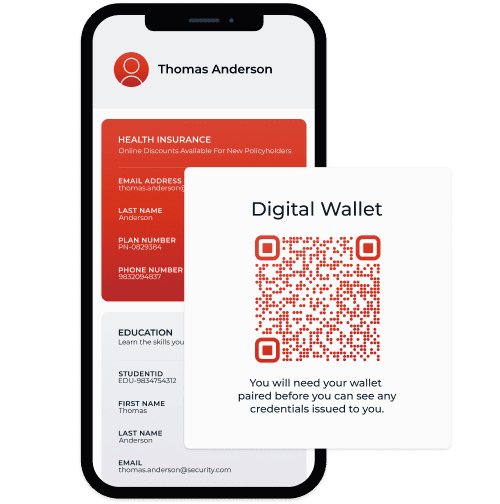

Almacenaje: las credenciales están en la cartera digital del usuario, seguras y listas para compartirse.

Presentación: el usuario comparte solo los datos necesarios para la interacción, nada más.

Firma: la billetera firma la transacción y los detalles de aprobación utilizando una firma electrónica avanzada, en forma de una credencial emitida por la propia billetera, que puede compartirse con las partes interesadas.

Cómo pasar de la identidad

centralizada a la descentralizada

Aprovecha las capacidades que dan prioridad a las personas y a la privacidad. Así es como ofrecemos experiencias seguras y centradas en el usuario que le dan control y mantienen tu organización segura:

Cómo pasar de la identidad centralizada a la descentralizada

Capacidades que priorizan a las personas y la privacidad. Así es como ofrecemos experiencias seguras y autosoberanas que otorgan control a los usuarios y mantienen la seguridad de su organización:

Utilice opciones biométricas, como la comparación de selfies con la detección de vida y un documento de identidad, para verificar las identidades con confianza.

Cree, emita, revoque y verifique credenciales internas o de terceros de confianza, y valide solo los datos que necesite, directamente de la fuente.

Asegúrese de que los usuarios son quienes dicen ser. Detenga las amenazas impulsadas por la IA, como deepfakes, identidades sintéticas y ataques de apropiación de cuentas antes de que comiencen.

Permita que los usuarios controlen sus datos y compartan solo lo esencial. Limite lo que almacena para reducir el riesgo y simplificar el cumplimiento normativo en cada paso.

SUMÉRJASE EN LOS DETALLES

A la hora de proteger su ecosistema digital, no todas las soluciones de identidad descentralizada son iguales. No se trata solo de proteger su organización y dar a sus usuarios el control sobre sus datos de identidad. Se trata de hacerlo de una manera inteligente, fluida y escalable.

No se fíe solo de nuestras palabras

No se fíe solo de nuestras palabras

Image Carousel

Image Carousel

Salude a los momentos digitales que priorizan la privacidad

La identidad descentralizada no es solo un enfoque nuevo, sino uno más inteligente. Vaya más allá de las limitaciones heredadas de IAM, como los inicios de sesión estáticos y las bases de datos centrales. Proporcione a los usuarios credenciales verificables en las que puedan confiar.

Recursos útiles

Recursos útiles

Preguntas frecuentes

¿Tiene preguntas? Tenemos respuestas claras a preguntas comunes sobre la identidad descentralizada para que pueda comenzar.

Un nuevo enfoque en el que los usuarios verifican su identidad y datos digitales, almacenan un registro verificable de esos datos personales en la cartera de su móvil o en una aplicación confiable, y luego comparten esos datos con terceros.

Si combina la verificación de identidad y las credenciales verificables con una cartera digital y una orquestación de identidades, tiene una solución integral de identidad descentralizada: PingOne Neo.

Elimina los silos de identidad y permite a los usuarios llevar credenciales verificadas a través de sistemas y proveedores, lo que otorga a los usuarios el control de sus propios datos.

Sí. Las credenciales verificables están firmadas criptográficamente, son a prueba de manipulaciones y se almacenan en poder del usuario, no en un repositorio central.

Al digitalizar la verificación de usuarios, permitir la emisión y gestión de credenciales y aprovechar la identidad verificada reutilizable, las organizaciones pueden reducir significativamente los gastos operativos y de verificación al tiempo que aumentan la seguridad.

Por supuesto. La identidad descentralizada se ajusta a las siguientes normativas:

- eIDAS y NIST 800: cumplimiento de la normativa en materia de identidad digital, autenticación y confianza.

- ISO 27001 y SOC: certificaciones de seguridad, privacidad y gestión de riesgos.

- JWT VC y W3C VC: credenciales verificables y estándares de identidad descentralizada.

- ISO 18013-7: cumplimiento de la normativa sobre permisos de conducir móviles y digitales.

- OIDC4VP, OPENID4VCI y SIOPv2: OpenID y verificación de documentos legibles por máquina.

Sí. Nuestra arquitectura basada en estándares garantiza la compatibilidad con su entorno de identidad actual.

Gartner and Peer Insights™ are trademarks of Gartner, Inc. and/or its affiliates. All rights reserved. Gartner Peer Insights content consists of the opinions of individual end users based on their own experiences, and should not be construed as statements of fact, nor do they represent the views of Gartner or its affiliates. Gartner does not endorse any vendor, product or service depicted in this content nor makes any warranties, expressed or implied, with respect to this content, about its accuracy or completeness, including any warranties of merchantability or fitness for a particular purpose.